Erich Hüttenhain, die Amerikaner und die deutsche Kryptographie

Wieder ein Puzzlestück in meiner Geschichte.

Leserzuschrift:

Hallo Herr Danisch

Sie erwähnen im Beitrag die Entschlüsselung des deutschen Enigma-Codes durch Turing, weniger bekannt ist aber das die deutschen Kryptographen während des WK2 den Code aller Kriegsgegner geknackt haben. Einer der Codebrecher hieß Erich Hüttenhain, der Hüttenhain wurde 1945 von den Amerikanern eingesackt und in die USA gebracht. Nach seiner Rückkehr war er beim BND für die Kryptographie zuständig, sein Nachfolger war Otto Leiberich!

Zitat Wiki:Nach Kriegsende wurde er vom TICOM in die USA gebracht.[5] Für die US-Amerikaner baute er unter anderem eine Maschine (die schon von den Deutschen im Zweiten Weltkrieg benutzt worden war), die sowjetische Rotormaschinen-Verschlüsselungen entzifferte.[6] Er erstellte auch Berichte über die Erfolge der Deutschen auf kryptographischem Gebiet im Zweiten Weltkrieg (wie Entzifferung des französischen Marine-Codes, der polnischen Diplomaten-Chiffre oder zur Sicherheit der Enigma[7] und des Geheimschreibers)[8]. Nach seiner Rückkehr gründete er 1947 die „Studiengesellschaft für wissenschaftliche Arbeiten“[9] innerhalb der Organisation Gehlen, die den Grundstein für die spätere Zentralstelle für das Chiffrierwesen (ZfCh) des Bundesnachrichtendienstes bildete.[10] Sein Pseudonym bei der Organisation Gehlen war Erich Hammerschmidt.[2] Bei der ersten offiziellen kryptographischen Dienststelle der Bundesregierung, dem Referat 114 im Außenministerium, geleitet von Adolf Paschke[11] und 1950 gegründet, war er im wissenschaftlichen Beirat[12]. 1956 bis 1970 leitete er als Ministerialdirigent die Zentralstelle für das Chiffrierwesen, wo zunächst Wilhelm Göing und ab 1972 Otto Leiberich sein Nachfolger war. Ein erklärtes Ziel von Hüttenhain war, dass im Gegensatz zu seinen Erfahrungen im Dritten Reich mit zahlreichen voneinander unabhängigen Stellen alle Fäden für die Bewertung kryptographischer Verfahren bei einer Dienststelle lagen.

In die Amtszeit von Hüttenhain als Leiter der ZfCh fällt der Beginn der Operation Rubikon von BND und amerikanischer Central Intelligence Agency (CIA). Dabei erwarben BND und CIA insgeheim die schweizerische Crypto AG, einen Anbieter für Verschlüsselungslösungen, und verkauften deren manipulierte Verschlüsselungstechnik (CX-52) während Jahren an Staaten und Unternehmen weltweit. Dies sollte den beteiligten Nachrichtendiensten eine erleichterte Entzifferung erlauben. Presseberichte weisen darauf hin, dass die ZfCh innerhalb des BND bei der Operation Rubikon eine wichtige Rolle gespielt hat.[13]”

https://de.wikipedia.org/wiki/Erich_H%C3%BCttenhain

Man kann wohl davon ausgehen, dass die Amerikaner die deutsche Kryptographie seit 1945 kontrollieren und regulieren. Als Techniker würde ich sagen “Störsignale” wie sie Herr Danisch werden dann von den Amis ausgefiltert. Eigentlich kann man junge deutsche Studenten nur warnen das Thema im Studium anzufassen.

Zitat Danisch Beitrag “Trittel”: “Vor dem Krieg war da aber Deutschland ziemlich vorne.”

Das kann wohl sagen, siehe das derzeit 5800 Seiten starke PDFBuch: “FORGOTTEN CREATORS – How German-Speaking Scientists and Engineers

Invented the Modern World, And What We Can Learn from Them”

In diesem PDF-Buch dokumentiert das Rider Institut die gesamte Forschung und technische Entwicklungen im Deutschland und dem deutschsprachigen Raum vor 1945 und kurz danach, es ist eine wahre Fundgrube für jeden Technikinteressierten und es wird alle ca. 6 Monate erweitert. Ein Kapitel beschäftigt sich mit der Kryptographieforschung (Seite 1180-1193 Ausg. 2024/6)

Das PDF-Buch kann man hier legal und kostenlos herunterladen (PDF 1,6 GB) :

https://riderinstitute.org/revolutionary-innovation/#book

Zitat Danisch Beitrag “Trittel”: ” Vor dem Krieg waren die USA ein relativ einfaches Land, dessen technischer Fokus auf Energieversorgung (vgl. Edison vs. Westinghouse) lag, obschon auch Telegrafie, Telefonie, Rundfunk und Schallplatte. Es wurde ja berichtet, dass die USA schon um 1900 alle Telegraphenleitungen abhörten. Aber alles eher simpel. So richtig los ging das erst als Folge des Krieges und des Konfliktes mit der UdSSR. Man hat da mit massivem Druck geforscht und im Ergebnis Internet und Computer erfunden ”

Ich gehe davon aus, dass dieser ganze “amerikanische” Technologieboom nach 1945 zu einem großen Teil aus den geraubten Patenten, oder aus den Schubladen der Entwicklungsabteilungen und Geheimlabors usw. der Deutschen stammt! Hunderte wenn nicht tausende Tonnen Akten, technische Geräte und tausende Ingenieure und Wissenschaftler wurden in die USA gebracht und wurden restlos abgeschöpft. Man muss doch nur in das PDF-Buch schauen um eine Vorstellung von dem zu bekommen was alles geraubt wurde, und was bis zum heutigen Tag noch nicht veröffentlicht wurde. Wir werden wahrscheinlich nie erfahren was alles geraubt wurde, in dem PDF-Buch sehen wir nur die Spitze des Eisbergs.

MfG

Ja.

Eben jener Otto Leiberich hat sich bei uns am Institut herumgetrieben, uns abzuwerben versucht und mir dann die Promotion abgesägt.

Das mit Erich Hüttenhain und den USA war mir bisher nicht aufgefallen.

Aber es passt alles exakt ins Bild. Die gesamte Kryptographie in Deutschland von den USA überwacht, und deshalb gingen die auch so hoch, als ich da auf eigene Faust ein verschlüsseltes Telefon gebaut habe. Matt Blaze hatte das ja damals beschrieben, welche Probleme er bekam bei dem Versuch, ein amerikanisches verschlüsseltes Telefon aus den USA auszuführen. Und es erklärt genau, warum man damals, in den Kryptokriegen (betrieben von Joe Biden) in Deutschland alle wichtigen Krypto- und IT-Sicherheitsprofessuren dann mit Weicheiern und Quotenfrauen besetzt hat.

In den USA lief das nämlich so, dass wenn man als Forscher etwas forschte, was nach Ansicht der Geheimdienste geheim bleiben solle, man einen Brief bekam, den auch nur bekommen zu haben zuzugeben schon eine Straftat darstellte, so geheim war der, in dem man für geheim erklärt wurde. Das heißt, die ließen einen schon forschen und leben, nur nicht mehr publizieren. Aber man kam nicht in wirtschaftliche Probleme, man wurde nicht als Person erledigt. Nur gibt es in Deutschland eben solche Briefe nicht, deshalb werden die Leute erledigt.

Und mit an Sicherheit grenzender Wahrscheinlichkeit bin ich da – obwohl ich mir damals als kleiner Uni-Mitarbeiter niemals hätte vorstellen können, dass ich Geheimdienste für mich interessieren würden – 1994 auf der IETF in San Jose aufgefallen, weil es damals ja noch keine Notebooks gab, auf Konferenzen deshalb Sun Workstations mit Internet im Rechnerraum zur Verfügung gestellt wurden, und ich da mit dem EISS-Chipkartenleser und der EISS-Chipkarte anreiste, um – selbstverständlich theatralisch, damit es jeder mitbekommt, man will ja schließlich angeben – eine verschlüsselte Verbindung nach Deutschland aufgebaut habe, und dann eben noch den RFC1824 geschrieben habe. Den hatte ich nämlich nicht mit Beth abgesprochen, sondern quasi aus Protest dagegen geschrieben, dass ich nicht auf Konferenzen publizieren durfte. Beth hatte mir nämlich damals für die Konferenz die Anweisung gegeben, dass ich mir da irgendwelche ganz wichtigen Leute suchen und mit denen an die Uni gehen und mir da Seminarräume suchen sollte, um denen im Stillen zu erklären, wie toll wir waren. Was natürlich völliger Schwachsinn war, weil die Leute ganz sicher nicht von der Konferenz zur Uni fahren, damit ich ihnen was erzählen kann, was sie nicht interessiert, und ich ja auch nicht einfach so an irgendeine Uni gehen und Seminarräume benutzen kann. Beth ist fast ausgeflippt, als er das mit dem RFC erfuhr, was ihn aber danach nicht davon abhielt, tierisch damit anzugeben, dass der erste RFC aus Deutschland von seinem Institut kam (obwohl er nicht wusste, was ein RFC überhaupt ist). Das ist mit Sicherheit aufgefallen und hatte Folgen.

Ich hatte ja schon berichtet, dass sich danach die Universität von San Francisco bei mir meldete, weil sie jemanden suchten, der ihren Laden absichert, den RFC gelesen und auf meinem Webserver die Liste der RFCs gesehen hatten und unsere EISS-Reports haben wollten, die Beth aber nur auf Papier und nur handverlesen rausgeben wollte, während die Amerikaner nicht verstehen konnten, warum ich die nicht auf den Server lege. Jeder andere würde sich doch freuen, wenn die Papers gelesen werden.

Da verdichtet sich ein geschlossenes Bild.

1997 gab es ja dann diese Bundestagsanhörung zum geplanten Kryptoverbot, zu der Beth geladen war und ich als Assistent dabei, bei der Beth nicht wusste, was er sagen soll, weil er auch nichts davon verstanden hat. Seine Stellungnahme hatte ich damals als Ghostwriter geschrieben, die hat er auch selbst vorgelegt, dann dort aber urplötzlich etwas ganz anderes gesagt. Während alle anderen Sachkundigen dort sagten, dass es schlecht für die Wirtschaft wäre, Verschlüsselung zu verbieten, und man die in Steganographie verstecken könnte, war meine Stellungnahme die Einzige, die besagte, dass man das aus informationstheoretischen Gründen gar nicht kann. Stark vereinfach gesagt: Kommunikation besteht aus Nullen und Einsen, und man kann es Nullen und Einsen einfach nicht ansehen, ob sie Klartext-Nullen und Einsen oder Chiffrat-Nullen und Einsen sind: Klartext und Chiffrat verwenden dasselbe Alphabet (anders als etwa die albernen Geheimschriften aus dem Mittelalter mit Phantasiezeichen). Es war sehr auffällig, dass die Politiker selbst gar nicht wussten, was sie da machen und warum sie das wollen. Die wollten unbedingt Kryptographie verbieten, und wussten nicht, wie, warum, wozu. Das war sehr offenkundig, dass die irgendeinem Befehl folgten. Beth hatte damals vor der Anhörung ein Gespräch, bei dem ich nicht dabei war, und erzählte dann, er könnte den sicheren Key Escrow, wenn man ihm nur genug viel Geld gäbe. Also das Gegenteil dessen, was in der Ausarbeitung stand.

Irgendwer hatte Beth damals gesagt, dass das so nicht gehe, wenn alle dagegen sind, und sie einen bräuchten, der sagt, das geht alles, damit das Gesetz durchgeht.

Andreas Pfitzmann, Professor aus Dresden, damals auch geladen, sagt mir ein paar Jahre später in einem Gespräch, dass er nach der Anhörung, als die anderen schon weg waren, noch stundenlang auf die Politiker eingeredet habe, um denen Beths Flausen wieder auszureden.

Aus heutiger Sicht würde ich sagen, dass Beth für den BND tätig war, und der da irgendeine Anweisung bekommen hat, mit der Ansage „Kriegst auch Geld dafür“, weil man an dem Tag unbedingt das Gesetz mit dem Kryptoverbot durchbringen wollte. Ich hatte gesagt, dass es meine Forschungsergebnisse sind, dass so etwas nicht geht.

Danach bekam ich von Beth die Anweisung, dieses Erkenntnisse in die Dissertation zu schreiben (das Kapitel 5), obwohl ich das ursprünglich gar nicht wollte, weil es eine Vergeudung ist, etwas in eine Informatik-Dissertation zu schreiben, die liest nämlich keiner. Dann habe ich das da reingeschrieben und Beth gegeben.

Dann kam es zu dem Vorfall im Dezember 1997, kurz vor Weihnachten, als ich zwei „liebe Kollegen“ dabei erwischte, wie sie heimlich versuchten, einen Backup meiner Sun Workstation zu ziehen – sie hatten dabei Fehler gemacht, die ich bemerkt hatte. Angeblich hätte Beth das angeordnet. Aber jede Wette, dass das Leiberich war, der die haben wollte. Die wollten wissen, woran ich da forsche.

Im Januar 1998 kam Beth dann an und fragte, wie weit ich mit dem Gutachten sei. Beth hatte über Jörg Tauss den Auftrag für ein Bundestagsgutachten über Sicherheit im Medizinwesen angenommen, mich dabei noch gefragt, ob ich mitmache (was ich bejahte), dann aber vergessen oder verpennt oder es nicht kapiert, dass er mir das auch irgendwann mal hätte sagen müssen, dass der Auftrag da ist und was darin steht. Nun steckte der in der Bredouille, weil der in kaum zwei Wochen ein Bundestagsgutachten abliefern musste, und noch nicht einmal angefangen hatte und dazu nicht in der Lage war. Also sagte er mir, ich solle eine Promotion mit Auszeichnung bekommen, und dafür wäre ein Bundestagsgutachten eine prächtige Verteidigung, das könne keiner mehr angreifen. Also habe ich das Ding geschrieben, Tag und Nacht, und es ist so gut angekommen, dass es als einziges der Gutachten teilweise in die Bundestagsdrucksachen übernommen wurde („Künftige Anforderungen an die

Kommunikationssicherheit in der Medizin“, BT-Drs 13/11002). Als das Gutachten fertig war, ganz am Schluss, am Tag der Abgabe, gab es die Anweisung von Beth, mich als Autor zu streichen, und daraus ein Team von Opponenten und Proponenten unter seiner Führung zu machen. Man musste mir später im Arbeitszeugnis bestätigen, dass ich das Gutachten geschrieben habe, und das wusste auch das ganze Institut.

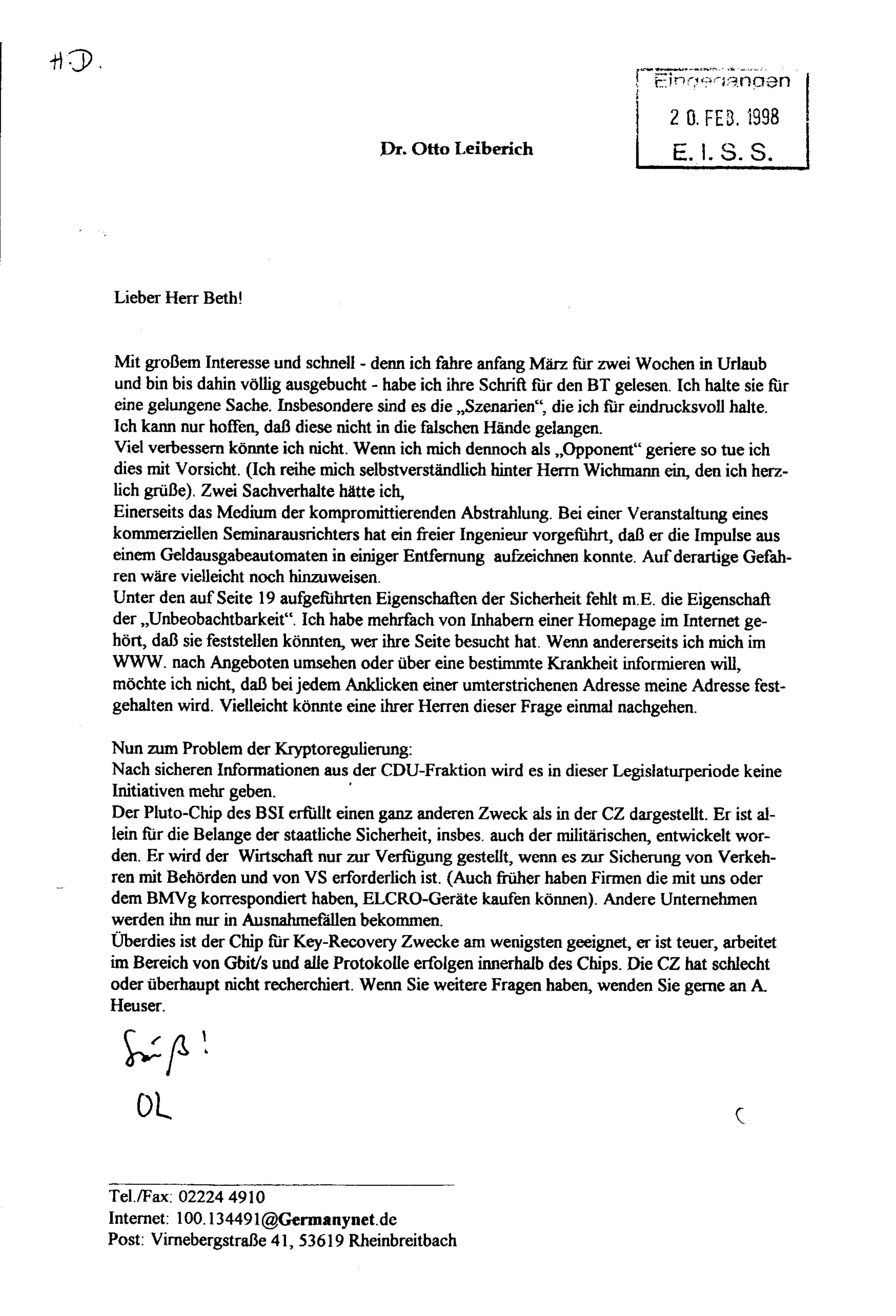

Dieses Gutachten kam nicht nur im Bundestag gut an. Beth hatte das auch an Leiberich geschickt. Damals habe ich nicht verstanden, warum. Heute bin ich überzeugt, dass Leiberich Beths Führungsoffizier war, und auch das „geheime“ Dissertationsgutachten an Leiberich geschrieben war, weil der darin namentlich erwähnt wird. Ich bin durch eine Indiskretion oder einen Fehler – eigentlich hätte ich davon gar nicht erfahren sollen – an das Antwortschreiben Leiberichs gekommen und habe dadurch erfahren, dass schon das Gutachten bei Leiberich gelandet war:

„Ich kann nur hoffen, dass diese nicht in die falschen Hände gelangen.“ Zitat Leiberich. War wohl ein Grund, warum das Gutachten nur auszugsweise in die Bundestagsdrucksache kam.

Und während Leiberich das Bundestagsgutachten lobte, das auch auf meiner Dissertation beruhte, und Beth stolz auf das Lob war, lehnte er dieselbe Dissertation etwas später als komplett falsch ab.

Daraus ergibt sich auch, dass Beth und Leiberich in der Sache des Kryptoregulierung zusammenarbeiteten und das Thema noch aktuell war – obwohl die Bundestagsanfrage offiziell erledigt war. Ich hatte Leiberich zwar auf der Anhörung von 1997 nicht gesehen, es dürfte aber als absolut sicher gelten, dass bei so einem Thema Leute vom BND und der „Zentralstelle für das Chiffrierwesen“ anwesend waren. Und ich bin überzeugt, dass das das Gespräch war, das Beth geführt hatte und bei dem ich nicht dabei war. Die werden ihm gesagt haben, was sie brauchen, Beth hat erzählt, was die wollten, dafür Geld versprochen bekommen, und ich armer Tropf saß damals da und habe nicht verstanden, was da um mich herum passiert und warum Beth plötzlich etwas völlig anderes sagte als wir vorher besprochen hatten. Beth war offenbar auch nach der Bundestagsanhörung immer noch damit beschäftigt und beauftragt, ein Kryptoverbot zu unterstützen und dafür ein Key-Escrow-Schema zu liefern, von dem ich sagte, dass es nicht durchsetzbar ist, nur mit Zustimmung der Beteiligten funktioniert. (Stark vereinfacht: Niemand kann mich hindern, innerhalb einer staatlich abhörbaren Verschlüsselung noch eine zweite, sichere zu verwenden. Vgl. das Scheitern des Clipper-Chips.)

Und im März/April 1998 kochte der Promotionskrach hoch. Erst teilte mir Beth in einer Besprechung urplötzlich mit, dass meine Dissertation untauglich sei. Vorher hatte er sie noch gelobt, Auszeichnung zugesagt, ein guter und vertrauenswürdiger externer Gutachter (mit dem ich sogar per Du war) hatte mir in einem Korrekturexemplar lobende Anmerkungen gemacht, volle Zustimmung. In der Prüfungsakte stand die Promotion schon als bestanden, nur die Note noch offen. Und von einem Tag auf den anderen sollte die Dissertation plötzlich untauglich sein, und ich komplett von neuem mit einem ganz anderen, unsinnigen und wertlosem Thema anfangen – Vernichtung der Dissertation wie zuvor die Vernichtung des Kryptotelefons. Mit einem Vernichtungspromotionsgutachten, von dem Beth meinte, dass ich das selbst nicht sehen durfte, dass es geheim sei. Als ihm Rektorat und Verwaltungsgericht sagten, dass das so nicht geht, dass er das Gutachten vorzulegen habe, legte er es dem Gericht doppelt eingetütet und doppelt versiegelt vor, mit der Aufschrift, dass nur Richter es sehen dürften (natürlich wertlos). Ich konnte an den Umschlägen „Beth“ – Schweiß, After Shave – riechen. Er musste es höchstpersönlich eingepackt haben, während normalerweise so etwas alles die Sekretärin machte.

Direkt nach dem Bundestagsgutachten. Direkt nachdem ich das Kapitel 5 aufgeschrieben hatte, in dem stand, warum staatliche Kommunikationsüberwachung aus kryptographisch-mathematischen Gründen nicht durchsetzbar ist, und wie man einen Schlüsseltausch betreibt und Nachrichten austauscht, ohne dass jemand bemerken oder erkennen kann, dass man überhaupt kommuniziert. Während Leiberich Beth Anweisungen gab und es offenbar immer noch um die Kryptoregulierung ging.

Das war die Zeit, als die Amerikaner noch massive Exportbeschränkungen durchsetzen, und beispielsweise Webbrowser wie Mozilla nur in den USA die 128-Bit-Verschlüsselung verwenden durften, außerhalb nur 40 Bit (konnte man patchen, um das wieder einzuschalten). Joe Biden.

Und *zack* wurde ich abserviert.

Und heute sind wir wieder beim Verschlüsselungsverbot, will die EU den Zugang zu allen Kommunikationsmitteln haben.